Warum sind die AVM FRITZ!Box und „normale“ Firewalls nicht mehr ausreichend?

17. April 2024 / Security

Wir stellen regelmäßig fest, dass viele Neukunden schwache oder schlecht konfigurierte Netzwerkzugänge verwenden.

Diese Schwachstellen bieten Angreifern nahezu freien Zugang

Es ist höchste Zeit, dass Unternehmen erkennen, dass die Absicherung ihrer IT-Infrastruktur mindestens genauso wichtig, wenn nicht sogar wichtiger ist, als die physische Sicherung ihrer Gebäude.

Um diese Situation besser zu verstehen, lohnt es sich, die technischen Unterschiede zwischen einer Next-Generation Firewall (NGFW) und traditionellen Firewalls oder Heimnetzwerkgeräten wie der AVM FRITZ!Box zu betrachten.

AVM FRITZ!Box

AVM FRITZ!Boxen sind primär für Heimnetzwerke konzipiert und bieten grundlegende Netzwerksicherheitsfunktionen, die für den durchschnittlichen Heimanwender ausreichend sind. Diese Geräte:

- Konzentrieren sich auf die Bereitstellung von Internetzugang und einfacher Netzwerkeinrichtung.

- Bieten Standard-Firewall-Funktionen, die hauptsächlich dazu dienen, unautorisierte Zugriffe zu verhindern.

- Verfügen nicht über fortgeschrittene Sicherheitsfunktionen.

Traditionelle Firewalls

Traditionelle Firewalls sind ein grundlegender Bestandteil der Netzwerksicherheit, der als erste Verteidigungslinie zwischen einem internen Netzwerk und dem offenen Internet dient. Ihre Hauptaufgabe besteht darin, den Datenverkehr zu überwachen und zu regulieren. Sie treffen ihre Entscheidungen auf Basis von vordefinierten Regeln, die sich auf spezifische Ports, IP-Adressen und Protokolle stützen.

Hauptmerkmale traditioneller Firewalls:

- Paketfilterung: Sie analysieren eingehende und ausgehende Pakete und lassen diese basierend auf festgelegten Regeln entweder durch oder blockieren sie.

- Zustandsüberwachung (Stateful Inspection): Diese Firewalls verfolgen den Zustand aktiver Netzwerkverbindungen, um sicherzustellen, dass nur Pakete, die zu einer bekannten Sitzung gehören, durchgelassen werden.

Grenzen traditioneller Firewalls:

- Fehlende Tiefenanalyse: Traditionelle Firewalls können den Inhalt von Datenpaketen nicht inspizieren, um fortgeschrittene Bedrohungen wie Viren oder Malware zu erkennen.

- Begrenzte Anwendungserkennung: Sie können Anwendungen auf Anwendungsebene nicht identifizieren, was die Kontrolle darüber erschwert, welche Software über das Netzwerk kommuniziert.

Next-Generation Firewalls (NGFW)

NGFWs gehen weit über diese Fähigkeiten hinaus. Sie bieten nicht nur alle Funktionen von traditionellen Firewalls, sondern auch erweiterte Fähigkeiten, um modernen Cyberbedrohungen entgegenzuwirken:

- Anwendungserkennung und -kontrolle: NGFWs können spezifische Anwendungen identifizieren und steuern, die auf dem Netzwerk laufen, und dabei über den einfachen Port- und Protokoll-Check hinausgehen. Das ermöglicht eine feinere Kontrolle darüber, welche Anwendungen in einem Unternehmensnetzwerk zugelassen werden und wie sie genutzt werden können.

- Intrusion Prevention Systems (IPS): NGFWs integrieren oft IPS, das aktiv Bedrohungen erkennt und blockiert, indem es den Netzwerkverkehr auf Anzeichen von Angriffen überwacht. Dies hilft, Sicherheitslücken zu schließen, bevor sie ausgenutzt werden können.

- Deep Packet Inspection (DPI): NGFWs nutzen DPI, um den Inhalt von Datenpaketen zu überprüfen, nicht nur die Header-Informationen. Dies ermöglicht eine gründlichere Überprüfung des Datenverkehrs auf schädliche Inhalte.

- Threat Intelligence: Viele NGFWs nutzen kontinuierlich aktualisierte Threat Intelligence, um sich gegen die neuesten bekannt gewordenen Bedrohungen zu verteidigen.

Für kleine und mittlere Unternehmen, die sich gegen komplexe Cyberbedrohungen schützen müssen, sind traditionelle Firewalls oder Heimnetzwerkgeräte wie die FRITZ!Box nicht ausreichend. Eine NGFW bietet nicht nur fortschrittliche Sicherheitsmaßnahmen, sondern auch die notwendige Anpassungsfähigkeit und Intelligenz, um die ständig ändernden Bedrohungen effektiv zu bekämpfen und das Unternehmensnetzwerk zu sichern.

Aber selbst die beste Technologie kann nur dann wirksam schützen, wenn sie optimal konfiguriert und stets auf dem neuesten Stand gehalten wird.

Unser Tipp: Engagieren Sie sich, informieren Sie sich und sprechen Sie gezielt mit uns oder Ihrem IT-Dienstleister über dieses wichtige Thema.

E-Mail-Archivierungssysteme - Ein unverzichtbares Werkzeug in der digitalen Ära

11. April 2024 / Security

Private Cloud - Kraftwerke der Unternehmensflexibilität und Effizienz

27. März 2024 / Cloud

Cloud Computing stellt in der heutigen digitalisierten Geschäftswelt eine revolutionäre Technologie dar, die Unternehmen unabhängig von ihrer Größe bemerkenswerte Flexibilität und Effizienz bietet. Durch die Bereitstellung von Rechenressourcen wie Servern, Speichern, Datenbanken, Netzwerkkomponenten und Software über das Internet, ermöglicht es Unternehmen, ihre Ressourcennutzung flexibel zu skalieren und so schneller auf Marktveränderungen zu reagieren, Innovationen voranzutreiben und Skaleneffekte zu nutzen.

Innerhalb des breiten Spektrums des Cloud Computings nimmt die Privat Cloud eine einzigartige Position ein. Diese ist speziell für die individuellen Bedürfnisse und Anforderungen eines einzelnen Unternehmens konzipiert und kann entweder in dessen eigenem Rechenzentrum oder bei einem Drittanbieter gehostet werden. Im Gegensatz zur Public Cloud, die ihre Ressourcen über das Internet für eine breite Nutzerbasis zur Verfügung stellt, bietet die Privat Cloud eine höhere Kontrolle und Sicherheit, was sie besonders attraktiv für Unternehmen macht, die strenge Compliance-Richtlinien einhalten oder sensible Daten verwalten müssen.

Die Vorteile einer Migration in die Privat Cloud sind vielfältig und umfassen:

- Skalierbarkeit auf Abruf: Unternehmen können ihre IT-Ressourcen dynamisch anpassen, um auf geschäftliche Anforderungen zu reagieren, ohne in physische Infrastruktur investieren zu müssen.

- Kosteneffizienz: Die Verlagerung der IT-Infrastruktur in die Cloud führt zu erheblichen Einsparungen bei Wartungs-, Strom- und Hardwarekosten.

- Zugriff von überall: Die Möglichkeit, von jedem Ort der Welt aus sicher auf Daten und Anwendungen zuzugreifen, fördert die Mobilität und Zusammenarbeit innerhalb des Teams.

- Automatische Updates: Unternehmen profitieren von den neuesten Funktionen und Sicherheitsupdates, ohne zusätzliche Ressourcen für Wartungsarbeiten aufwenden zu müssen.

- Erhöhte Datensicherheit: Regelmäßige Backups und modernste Sicherheitsprotokolle schützen die Unternehmensdaten effektiv in der Cloud.

- Für eine erfolgreiche Cloud-Migration ist jedoch eine durchdachte Strategie unerlässlich, die die spezifischen Bedürfnisse und Ziele des Unternehmens berücksichtigt. Dies beinhaltet die Definition klarer geschäftlicher Ziele, eine umfassende Bewertung der bestehenden Infrastruktur, die Auswahl der passenden Migrationsmethode und die Berücksichtigung von Sicherheits- und Compliance-Aspekten.

IT-Beratungen spielen eine entscheidende Rolle in diesem Prozess, indem sie Unternehmen bei der Entwicklung einer maßgeschneiderten Migrationsstrategie unterstützen, bei der Auswahl des geeigneten Cloud-Service-Providers helfen, den Migrationsprozess umsetzen und nach der Migration bei der Optimierung der Cloud-Ressourcen assistieren.

Zusammenfassend lässt sich sagen, dass die Privat Cloud Unternehmen nicht nur eine verbesserte Kontrolle und Sicherheit bietet, sondern auch die Möglichkeit zur individuellen Anpassung eröffnet. Die Bedeutung einer gut durchdachten Migrationsstrategie und die Unterstützung durch erfahrene IT-Berater sind dabei nicht zu unterschätzen, um die vollständigen Vorteile der Cloud zu realisieren und das Unternehmen erfolgreich in die digitale Zukunft zu führen.

Endpoint Security – Autonome Abwehrkräfte für Ihre Systeme

20. März 2024 / Security

In der heutigen vernetzten Welt, wo Cyberkriminalität rasant zunimmt und ein einziger Ransomware-Angriff Unternehmen Millionen kosten kann, ist der Schutz der Endgeräte wichtiger denn je. Endgeräte, von Smartphones bis zu Servern, bilden die erste Verteidigungslinie eines Unternehmens gegen digitale Bedrohungen. Endpoint Security stellt sicher, dass diese Linie so undurchdringlich wie möglich ist.

Die kritische Rolle der Endgeräte-Sicherheit

Mit der zunehmenden Digitalisierung und der wachsenden Zahl an Endgeräten in Unternehmen, hat sich die Landschaft der Informationssicherheit drastisch gewandelt. Endgeräte sind zu den Hauptzielen für Cyberangriffe geworden, da sie oft den direktesten Zugang zu wertvollen Unternehmensdaten bieten. Hier setzt Endpoint Security an: Sie bildet einen entscheidenden Schutzschild, der vor Malware, Ransomware und Zero-Day-Angriffen bewahrt.

Funktionsweise der Endgeräte-Sicherheit

Moderne Endpoint Security-Lösungen nutzen sogenannte "Agenten", die direkt auf den Endgeräten installiert werden. Diese Agenten sind hochentwickelte Überwachungstools, die ständig Aktivitäten, Prozesse und Dateien analysieren, um Anzeichen von Bedrohungen zu erkennen. Die Herausforderung hierbei ist, dass Angreifer ihre Methoden kontinuierlich weiterentwickeln, was eine ständige Anpassung und Weiterentwicklung der Sicherheitsmaßnahmen erforderlich macht.

Der Vorteil moderner Technologien

Um dieser Herausforderung zu begegnen, nutzen führende Endpoint Security-Plattformen fortschrittliche Technologien wie maschinelles Lernen und KI. Diese ermöglichen es, auch komplexe und bisher unbekannte Bedrohungen zu identifizieren und abzuwehren – ein entscheidender Vorteil gegenüber traditioneller Antivirus-Software, die sich auf bekannte Signaturen verlässt und bei neuen oder variierenden Angriffsarten oft versagt.

Die Bedeutung von Next-Generation-Endpoint-Security

Next-Generation-Lösungen bieten nicht nur Schutz, sondern auch die Möglichkeit, auf Vorfälle zu reagieren und aus ihnen zu lernen. Plattformen wie SentinelOne geben Einblicke in die Vorgänge auf den Endgeräten und ermöglichen es Administratoren, schnell auf Bedrohungen zu reagieren und die Ursachen von Angriffen zu analysieren. Diese proaktive und reaktive Fähigkeit ist entscheidend für die Aufrechterhaltung der Sicherheit in einem ständig wandelnden Bedrohungsumfeld.

Auswahl der richtigen Endgeräte-Sicherheitsplattform

Bei der Wahl einer geeigneten Plattform sollten Unternehmen auf Lösungen setzen, die eine umfassende, mehrschichtige Verteidigung bieten. Wichtig sind dabei Funktionen wie lokale Autonomie, die Fähigkeit zur Erkennung und Reaktion auf Bedrohungen, Unterstützung für verschiedene Betriebssysteme sowie integrierte Bedrohungsintelligenz.

Die Zukunft mit autonomen, KI-gestützten Sicherheitslösungen

Die fortschrittlichsten Endpoint Security-Systeme nutzen KI, um Bedrohungen in Echtzeit zu erkennen und zu neutralisieren, und eröffnen damit eine neue Ära in der Cybersecurity. Diese Systeme sind nicht nur Schutzmechanismen, sondern agieren als intelligente, lernfähige und autonome Verteidiger, die mit den Bedrohungen wachsen und sich anpassen.

Die Implementierung einer robusten Endpoint Security ist kein Luxus, sondern eine Notwendigkeit für Unternehmen aller Größen. In einer Zeit, in der Cyberangriffe immer ausgeklügelter werden, bietet eine fortschrittliche Endgeräte-Sicherheitslösung den kritischen Schutzschild, der notwendig ist, um Unternehmensdaten sicher zu halten und die Kontinuität des Geschäftsbetriebs zu gewährleisten.

Managed Backup – die Existenzsicherung Ihres Unternehmens

13. März 2024 / Managed Services

In einer Zeit, in der Cyberkriminalität stetig zunimmt und Daten zu den wertvollsten Ressourcen eines Unternehmens zählen, hat die Sicherung dieser Informationen oberste Priorität. Der Gedanke an Datenverlust durch Hackerangriffe, technische Fehler oder sogar Diebstahl kann für viele Unternehmen ein Alptraumszenario darstellen. Um solchen Katastrophen vorzubeugen, bietet sich Managed Backup als eine effektive Lösung an. Das automatisierte Online Backup von Schönsee Loosen Datentechnik sichert Ihre Daten täglich, verschlüsselt sie und bewahrt sie sicher auf. Lassen Sie uns die wesentlichen Vorteile, die Online Backups bieten, näher betrachten.

Geld und Ressourcen sparen

Der Wegfall der Notwendigkeit für Hardware oder Software Anschaffungen im Rahmen einer Cloud-basierten Datensicherung ermöglicht signifikante Einsparungen. Ein Mietprogramm eliminiert die internen Aufwände für die Integration und Wartung, was nicht nur Kosten reduziert, sondern auch wertvolle Zeit spart.

Datenschutz im Ernstfall

Unvorhergesehene Ereignisse wie Naturkatastrophen können den Betriebsablauf eines Unternehmens komplett zum Erliegen bringen. Ein schneller Wiederanlauf des Geschäftsbetriebs ist nur möglich, wenn kritische Daten schnell und unkompliziert aus dem Backup wiederhergestellt werden können.

Verfügbarkeit der Daten – immer und überall

Die einzige Voraussetzung für den Zugriff auf Ihre gesicherten Daten ist eine Internetverbindung. Diese grenzenlose Verfügbarkeit ermöglicht es, benötigte Informationen schnell und unkompliziert abzurufen.

Maximale Datensicherheit

Obwohl häufig diskutiert wird, ob lokale Backups oder externe Datensicherungen sicherer sind, bieten Cloud-Lösungen, insbesondere für KMUs, einen zuverlässigen Schutz.

Schutz vor Cyberkriminalität

Selbst im Falle eines Angriffs auf lokale Systeme bietet eine externe Datensicherung eine verlässliche Möglichkeit, verlorene Daten wiederherzustellen.

Mehr Platz für Ihre Daten

Ein Cloud Backup ermöglicht eine flexible Anpassung des Datenvolumens ohne zusätzliche Investitionen in Hardware oder Software.

Ein Managed Backup stellt eine umfassende Lösung dar, die nicht nur vor Datenverlust schützt, sondern auch eine kosteneffiziente, sichere und flexible Datenverwaltung ermöglicht. In einer Welt, in der Daten immer mehr zur Zielscheibe werden, ist es entscheidend, proaktiv zu handeln und die Sicherheit Ihrer Unternehmensdaten zu gewährleisten. Erwägen Sie den Umstieg auf Managed Backup durch Schönsee Loosen Datentechnik und sichern Sie die Existenz Ihres Unternehmens.

Mit all diesen Argumenten hoffen wir, Ihnen ausreichend Anlass gegeben zu haben, über die Bedeutung eines zuverlässigen Managed Backups nachzudenken und entsprechend zu handeln. Für weitere Informationen und um den Schutz Ihrer Unternehmensdaten zu gewährleisten, kontaktieren Sie uns bitte über anfrage@sld.de.

Homeoffice und mobiles Büro: Arbeiten von zuhause oder jedem anderen Ort

17. August 2020 / Allgemein, Homeoffice

Unlängst geistert der Begriff Homeoffice und mobiles Büro durch die Köpfe von Arbeitnehmer und Arbeitgeber, und wer möchte nicht auch manchmal gerne sich den alltäglichen Stress im Verkehr ersparen, morgens in Ruhe aufstehen, im eigenen Garten oder auf dem Balkon Frühstücken und nebenbei die neuesten Emails prüfen und sich so auf einen Arbeitstag zuhause oder wo auch immer vorbereiten. Ob dies der Realität entspricht und wenn ja, was hierzu benötigt wird und welche Fehlerquellen und Stolpersteine es dabei gibt, haben wir hier zusammengetragen.

Die Idee des Homeoffice ist schon mehr als 30 Jahre alt und wird immer wieder mal mehr oder weniger propagiert. Insbesondere bei Außendienstmitarbeitern gehört dies mittlerweile zum Alltag: Vor dem digitalen Zeitalter mit Werbemappe, Auftragsheft und Bleistift, heute bewaffnet mit Smartphone und Laptop werden Kundentermine wahrgenommen und so meist direkt und ohne Umwege Verträge und Dienstleistung gebucht, zumindest lokal hinterlegt, so dass man später im Büro die Daten weiterverarbeiten kann. Der Standort ist hierbei nicht mehr relevant, sofern die Infrastruktur gegeben ist.

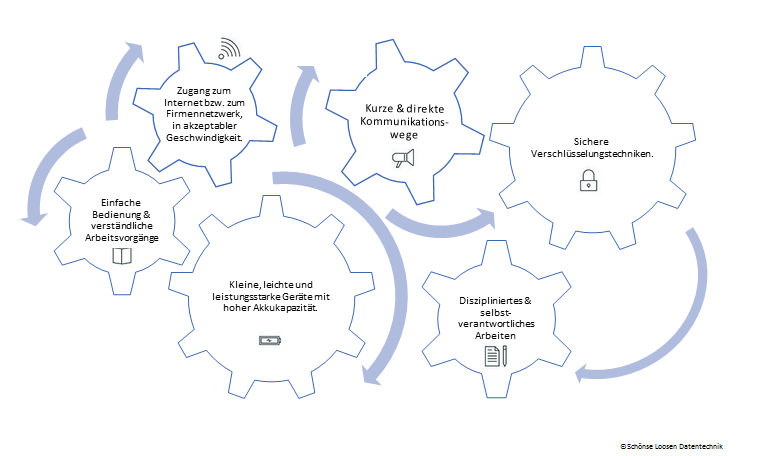

Ideale technische und auch persönliche Voraussetzungen für vernünftiges und effektives Arbeiten können wie folgt sein:

1. Kleine, leichte und leistungsstarke Geräte mit hoher Akkukapazität.

2. Möglichst einfache Bedienung und allgemein verständliche Arbeitsvorgänge bei der verwendeten Technik.

3. Zugang zum Internet bzw. zum Firmennetzwerk, in akzeptabler Geschwindigkeit.

4. Sichere Verschlüsselungstechniken.

5. Diszipliniertes und selbstverantwortliches Arbeiten.

6. Kurze und direkte Kommunikationswege.

Es ist also nicht damit getan einem Mitarbeiter einen Laptop nebst Smartphone zur Verfügung zu stellen und diesen in der Handhabung immer wieder zu schulen. Oftmals scheitert es an ganz allgemeinen Dingen, die der Arbeitgeber nicht in der Hand hat. Auch gibt es Situationen, in denen das Arbeiten aus der Ferne kontraproduktiv wäre. Daher gilt es abzuwägen ob und wie weit man hier gehen möchte.

1. Kleine, leichte und leistungsstarke Geräte mit hoher Akkukapazität

Die Geräte wurden und werden immer kleiner und leistungsfähiger. Dies ist als positiv anzusehen, sofern die Miniaturisierung nicht übertrieben wird. Spätestens wenn man zum Lesen der Anzeige eine Lupe braucht oder diese vollkommen mit Informationen überfrachtet ist, entstehen Stresssituationen, welche man nach Möglichkeit vermeiden sollte. Auch zu kleine Tasten sind eher suboptimal und führen schnell zu Frust. Daher ist es ratsam insbesondere bei Heimarbeitsplätzen auf einen vernünftigen und entsprechend großzügig bemessenen Monitor zu achten, ebenso wie auf eine normale Standardtastatur und Maus.

Ein besonderes Augenmerk sollte man auf den Energiespender der Geräte legen, den Akku. Oftmals sind diese fest verbaut. Am Ende des Lebenszyklus oder gar vorzeitigem Ausfall ist dann auch automatisch das Gerät meist Elektroschrott. Hier gilt es definitiv auf Nachhaltigkeit zu achten und darauf, dass sich der Akku ohne Probleme austauschen lässt.

Ebenso sollte die Akkukapazität so bemessen sein, dass zumindest ein Arbeitstag ohne Probleme und Nachladen vergehen kann.

Murphys Gesetz besagt, dass der Akku immer dann versagt, wenn man das Gerät am nötigsten braucht oder man gerade seine Arbeit eben nicht gespeichert hat.

2. Möglichst einfache Bedienung und allgemein verständliche Arbeitsvorgänge bei der verwendeten Technik

Je komplizierter eine Sache ist, desto weniger wird sie akzeptiert. Dies ist eine allgemein gültige Regel und daher sollte die Sache so einfach wie möglich zu handhaben sein, bei gleichzeitig hohem Sicherheitsstandard oder es sollten zumindest die notwendigen Schritte klar und verständlich dokumentiert sein, so dass jeder Mitarbeiter diese auch versteht und umsetzen kann. Sinnvoll ist auch eine sich wiederholende Schulung, in welcher man die Mitarbeiter unterrichtet, wie die Sache zu nutzen ist, was erlaubt ist, was verboten ist und welchen Gefahren man sich bewusst sein muss. Nur so lässt sich die Arbeit auch sicher von überall bewerkstelligen.

Wenn simple Vorgänge wie Email, Bearbeiten von Dokumenten oder Tabellen, Recherchen in Datenbanken in einem Wust an kryptischen Befehlen, Passwörtern, Zugangsberechtigungen und Fehlermeldungen endet, wenn man vor Arbeitsbeginn zunächst einen Bausatz an hochtechnischen Apparaten mit bunten Leitungen mit allen möglichen Steckern und Buchsen verbinden muss, dann ist der Arbeitswille sehr schnell gebrochen.

Bitte immer bedenken, dass es sich bei der Mehrzahl an Nutzern um nicht technikaffine und vor allem nicht IT affine Personen handelt, welche nicht mal so einfach eine Bluetooth- oder WLAN Verbindung herstellen können, um Online zu gehen, geschweige denn sich auf einen Server per Fernzugang zu verbinden. Man muss diese Personen unbedingt an die Hand nehmen und falls notwendig in einzelnen Unterweisungen diese heranführen. Ebenso wichtig ist ein schneller und handlungssicherer technischer Support, welcher sich seiner Verantwortung bewusst ist.

3. Zugang zum Internet bzw. zum Firmennetzwerk, in akzeptabler Geschwindigkeit

Obgleich das „schnelle“ Internet nun mittlerweile allgegenwärtig sein sollte, da es schon vor recht langer Zeit immer und immer wieder propagiert wurde, sind bis heute diese Ziele in 2020 von vor 20 Jahren längst nicht flächendeckend erreicht. Dies hat zur Folge, dass so mancher mobile Arbeitsplatz schlicht und ergreifend aus technischer Sicht unmöglich ist, da es einfach an Bandbreite oder überhaupt Zugangsmöglichkeiten, auch (Mobil)Telefon fehlt.

Sicherlich wurden die Datennetze dichter, schneller und stabiler und mittlerweile sind auch Bandbreiten bis zu 100 MBit/sec möglich, doch eben nicht flächendeckend. Als Backuplösung auf Funkverbindungen wie LTE auszuweichen kann auch fehlschlagen. Insofern ist eine entsprechende Bandbreite essentiell, um vernünftig zu stressfrei zu arbeiten. Unbedingt gilt es dabei beide Geschwindigkeiten, also Download und Upload im Auge zu behalten. Es bringt bei der Heimarbeit nicht viel, wenn man Downloadbandbreiten von mehr als 100 MBit/sec hat, dafür aber nur langsame 5 Mbit/sec Upload oder gar weniger. Anders als bei der haushaltsüblichen Nutzung der Datenverbindung, bei welcher deutlich mehr Download anfällt, hält sich bei der mobilen Arbeit im Firmennetz dies mehr oder minder die Waage.

Abhilfe schaffen Lösungen, welche die zum Arbeiten notwendige Bandbreite signifikant reduzieren, so z.B. Clouddienste, Terminalserverdienste und Remote Desktopverbindungen. Damit wird der Datentransfer auf reine Steuer- und Bilddaten reduziert. Hierfür muss aber eine entsprechende Infrastruktur in den Firmen selbst vorgehalten werden, welche auch entsprechend betreut werden muss. Ebenso wird eine Mindestbandbreite in jedem Fall benötigt.

Grundsätzlich ist dafür zu sorgen, dass Verbindungen über öffentliche Netze, wie das Internet, zu verschlüsseln sind, um es Dritten zu erschweren sensible Daten auszuspähen. Hierzu gibt es verschiedene Ansätze. Eine Standardtechnik wäre eine VPN (virtuell private Network) Verbindung über eine entsprechende Verschlüsselungstechnik wie IPSec oder SSL. Um eine Methode der Wahl zu etablieren ist der Betreiber des Zielnetzwerkes zuständig. Allerdings ist auch der Nutzer in der Pflicht, was die Sorgsamkeit angeht.

4. Sichere Verschlüsselungstechniken

Sobald man in der Lage ist eine Verbindung in das Internet herzustellen, müssen als nächstes die Daten sicher übertragen. An jeder Ecke im Internet lauern Datendiebe, welche sich sensibler Daten bedienen, um ihren dunklen Geschäften nachzugehen oder schlicht Werbung in das eigene Email Postfach spülen. Eine einfache und vor allem handhabungssichere Verschlüsselungstechnik ist deswegen maßgeblich und jeder der über Heimarbeitsplätze nachdenkt oder plant, muss sich hierüber zumindest informieren und sich weiterbilden. Dies gilt vor allem für diejenigen, die dies ihren Mitarbeitern anbieten, denn es kann nicht Aufgabe des Mitarbeiters sein, sich auch noch darüber Gedanken zu machen. Allerdings muss der Mitarbeiter dafür Sorge tragen, dass eine solche Technik auch lückenlos genutzt wird und nicht aus Bequemlichkeit umgangen wird.

Es wäre und ist grob fahrlässig wenig sichere Kennwörter zu verwenden oder diese und andere maßgebliche Zugangsdaten zu speichern, um diese nicht immer wieder einzutippen oder gar öffentlich zugänglich zu machen. Der Sinn eines sicheren Kennwortes ist, dass es den Zugang effektiv für Dritte unmöglich macht und dies funktioniert nur dann, wenn das Kennwort komplex genug ist, nicht für Dritte zugänglich ist und auch nicht zwischen gespeichert ist. Oftmals ist es nicht das Verschlüsselungsverfahren, welches unsicher ist, sondern die Handhabung der Zugangsdaten.

Die im Moment verwendeten Standardverschlüsselungsverfahren AES, RSA und elliptische Kurven sind hinreichend sicher, so dass diese im Moment nicht innerhalb einer sinnvollen Zeit gebrochen werden können, sofern der verwendete Schlüssel hinreichend lang und komplex ist. Damit steht und fällt jedes Verschlüsselungsverfahren mit dem verwendeten Schlüssel. Auch sind die Verfahren mittlerweile vielfach und transparent in verwendeter Standartsoftware eingeflochten, so dass sich kein Nutzer darüber weitere Gedanken machen muss.

Gerade bei mobilen Arbeitsplätzen gilt es vor allem auch Datenträger hinreichend zu schützen, indem man die Daten verschlüsselt. Es ist ärgerlich genug, wenn das Gerät weg ist. Wenn dann Dritte auf sensible Daten Zugriff nehmen können ist dies der Super-GAU und nicht entschuldbar, da es hierzu mehrfache Möglichkeiten gibt Daten on the fly zu verschlüsseln.

5. Diszipliniertes und selbstverantwortliches Arbeiten

Die Arbeit im häuslichen Umfeld ist generell anders einzuschätzen, als die Arbeit im Büro, direkt im Arbeitsumfeld und den Kollegen nebenan wird man in einem stetigen Fluss gehalten und kann sich auf seine Arbeit konzentrieren. Im häuslichen Bereich entstehen jedoch durchaus dynamische Situationen, welche diesen Fluss reell dezimiert, so z.B. Kinder, Nachbarn, Post- und Paketdienste. Nicht zu vergessen häusliche Arbeiten wie Wäsche, Kochen, Putzen, Aufräumen und Einkäufe. All diese alltäglichen Arbeiten im Haushalt lenken natürlich sehr von der eigentlichen Arbeit für die Firma ab und genau dies gilt es immer wieder zu reflektieren. Ohne eine solide Einteilung und Priorisierung ist für manche der Heimarbeitsplatz nicht geeignet. Sicher kann es für manche auch ein Segen sein, wenn man diese beiden Welten gewinnbringend für sich und die Firma verbinden kann.

Eine weitere Problematik ist die direkte Kommunikation mit Kollegen. Bedingt durch die Entfernung ist es nicht möglich direkte Fragen zeitnah zu erörtern. Sicher gibt es Email und das Telefon und in beiden Fällen kann es sein, dass man eine gewisse Latenz zwischen Frage und Antwort hat. Dennoch ist es nicht wirklich vergleichbar. Auch ist es etwas Anderes, wenn man über seine private Telefonleitung kommuniziert, als wenn man den Firmenanschluss nutzen kann. Vor allem bei zu betreuenden Kunden kann so etwas manchmal kritisch sein. Oftmals wird dies immer wieder übersehen und nicht an jedem beliebigen Ort, hat jeder Telekommunikationsanbieter dieselbe Netzqualität. Eine schlechte Verbindungsqualität oder immer wieder stattfindende Gesprächsabbrüche sollten im gewerblichen Bereich nicht sein.

6. Kurze und direkte Kommunikationswege

Effektives und auch kreatives Arbeiten ist am besten zu realisieren, wenn ein Gedankenaustausch direkt und ohne Umwege stattfinden kann. Nicht alles kann man am Telefon klären, da wir als Menschen auch sehr auf die Mimik anderer achten. Videokonferenzen wären eine Möglichkeit, doch auch hier sind die technischen Voraussetzungen nicht immer optimal. Ein professioneller Videokonferenzraum muss bestimmte Voraussetzungen erfüllen, welche man an einem einfachen Heimarbeitsplatz oder mit nur der eingebauten Webkamera im Laptop nicht wirklich lösen kann. Randbedingungen wie Lichtverhältnisse und akustische Umgebung stehen nur an der Spitze des Eisberges, neben Übertragungslatenzen, Bildauflösung, Echos bei der Sprache und eben einer zu geringen Bandbreite. Videomaterial in Echtzeit zu komprimieren, um Bandbreite zu sparen, bedarf einer entsprechenden Hardware. Hier wird dann oftmals gespart und damit ist der Heimarbeitsplatz in jedem Falle für manche Aufgaben nicht die geeignete Wahl. Andererseits lassen sich einfache Aufgaben, wie das Schreiben von Berichten oder bearbeiten von Listen doch relativ einfach auch in Heimarbeit angehen.

Ein adäquater Heimarbeitsplatz sollte neben einer positiven Grundeinstellung zur Heimarbeit und einer gewissen Selbstdisziplin folgende Grundvoraussetzungen erfüllen:

• Adäquate Hardware, welche transportabel und ergonomisch zu bedienen ist.

• Strikte Trennung zwischen Firmendaten und sonstigen Daten.

• Keine Bearbeitung von sensiblen Daten auf dem privaten oder gar einem anderen Rechner.

• Vorsicht bei der Verwendung von USB Sticks unbekannter Herkunft.

• Keine sensiblen Daten auf einfach zu verlegende Datenträger speichern.

• Schutz der Daten durch das Ergreifen von geeigneten Maßnahmen wie Verschlüsselung und Sichtschutz.

• Zugang zum Firmennetzwerk über öffentliche Netze per VPN unter der Berücksichtigung des technischen Standards.

• Keine Kennwörter speichern, sondern immer manuell eingeben.

• Komplexe Kennwörter verwenden und Kennwörter regelmäßig austauschen.

• Sicherheitsupdates nach Herstellervorgaben unbedingt einspielen.

• Aktuelle Anti Virensoftware verwenden. Diese muss immer auf dem aktuellen Stand sein.

• Möglichst Daten direkt auf dem Firmennetzwerk und der dort vorhandenen Server speichern, so dass keine sensiblen Daten lokal bevorratet werden.

Ihr wollt mehr zu diesem Thema erfahren bzw. Ihr seid auf der Suche nach einem zuverlässigen Partner, der euch richtig und effektiv in euer Homeoffice einrichtet? Dann sprecht uns an!

Titelbild: vodafone.de

Arbeiten bei 36°C im Schatten

11. August 2020 / Allgemein

Wer arbeitet schon gerne, wenn es warm oder gar zu heiß wird? Kühlung und Erfrischung ist da willkommen und sollte im Vorfeld angedacht sein. Dies gilt nicht nur für uns, sondern auch für die IT.

Gerade jetzt, wenn es außen deutlich über 30°C sind, hat die IT es nicht leicht. Der IT Schrank ist bis unter den Rand vollgepackt und es gibt so gut wie kein Platz zwischen den einzelnen Betriebseinheiten. Die Lüfter laufen auf vollen Touren, um die anfallende Abwärme von Prozessor, Motherboard, Festplatten, Netzeilen und anderen Wärmequellen abzuführen. Dies ist dann bei hohen Außentemperaturen und damit auch hohen Innenraumtemperaturen nicht mehr wirklich möglich, da schon die angesaugte Luft nicht wirklich kühl ist. Eine effektive Kühlung kann nur dann erfolgen, wenn die anströmende Luft deutlich kühler ist, als das zu kühlende Bauteil. Folge: Es kommt zu einem Wärmestau und im Weiteren zu einer Drosselung der Arbeitsgeschwindigkeit bis zum Stillstand oder gar zu einem Defekt.

Damit die IT nicht ins Schwitzen kommt, ist es ratsam für eine effektive Strategie zur Kühlung und Durchlüftung der Geräte zu sorgen. Dies muss nicht gleich eine Klimaanlage sein. Es reicht bei kleineren Anlagen oftmals eine zielgerichtete Luftführung aus Zu- und Abluft einzuplanen. Des Weiteren sollten die Geräte nicht zu eng zueinander stehen. Ein wenig Abstand zwischen den Geräten ist hilfreich.

Ein großer Einfluss hat auch die Sauberkeit der Geräte. Diese ziehen in jedem Falle Staub an, welcher sich im Laufe der Betriebszeit auf den Kühlrippen, im Gehäuse, auf und an den Lüftern ablagert. Diese Staubscicht ist ein hervorragender Wärmeisolator und verhinder dadurch das Abführen der entstehende Wärme, was selbst an kühlen Tagen zu einer Überhitzung der Bauteile führen kann. Deswegen gilt es regelmäßig die Geräte zu reinigen.

Nebenbei kann es bei hoher Luftfeuchtigkeit sogar dazu kommen, dass diese Staubschicht elektrisch leitend wird und die empfindliche Elektronik einem Kurzschluss zum Opfer fallen kann.

Gerne beraten wir sie dahingehend und prüfen ihre IT Anlage, ob es Verbesserungsmöglichkeiten gibt, damit auch sie an heißen Tagen einen kühlen Kopf und Prozessor behalten.

Beispiele an Baugruppen und deren empfohlene Arbeits- und Grenztemperaturen [°C] (kann je nach Hersteller und Modell variieren)

|

|

Arbeitstemperatur |

obere Grenztemperatur |

|

konventionelle Festplatten |

30 - 40 |

55 - 70 |

|

Netzteile |

10 – 35 |

55 - 65 |

|

Arbeitsspeicher |

45 - 70 |

80 - 90 |

|

Hauptprozessor |

30 - 50 |

70 - 95 |

|

Grafikprozessoren |

40 - 60 |

70 - 80 |

|

Switche/Router |

30 - 40 |

45 - 50 |

|

Drucker (Tinte) Drucker (Laser) |

15 - 30 10 - 35 |

|

Was geschieht bei zu hohen Temperaturen?

Die Basis der IT sind zunächst hauptsächlich auf Silizium und Germanium basierende Halbleiterbauteile. Speziell die bei der Dotierung hergestellten Kristallstruktur machen es möglich, dass elektrische Schaltvorgänge auf kleinstem Raum funktionieren. Zu hohe Temperaturen können diese Kristallstrukturen verändern und zerstören und damit den Halbleiter unbrauchbar machen. Die Folge ist ein Ausfall des Bauteils. Viele moderne Chips haben deswegen Temperatursensoren, welche bei zu hohen Temperaturen die Taktfrequenz drosseln und damit direkt auch die Wärmeentwicklung senken. Dennoch verändert sich die Kristallstruktur jedes Mal mehr, bei jedem erhöhten Betriebswert der Temperatur. Die Folge ist ein früheres Versagen des Bauteils.

Es ist darauf zu achten, dass die Kühlrippen der aufgesetzten Kühler frei von Staub sind und die Lüfter selbst sauber drehen. Defekte Lüfter sind in jedem Falle zu tauschen.

Bei konventionellen Festplatten verringert sich bei hoher Temperatur die Viskosität des Schmiermittels, welches für die Schmierung der Lauflager zuständig ist. Die Folge davon kann ein Abreißen des Schmierfilms und damit eine Beschädigung des Lagers sein. Bei mehr als 5400 Umdrehungen pro Minute und deutlich darüber frisst sich das Lager fest und die Festplatte ist defekt. Auch könnte aufgrund der geringen Viskosität Schmiermittel in nicht dafür vorgesehene Bereiche der Festplatte vordringen und sich z.B. auf den Schreib-Lese Köpfen ablagern, was auch einen Defekt zur Folge hätte.

Es ist zu beachten, dass je schneller eine Festplatte dreht, desto heißer wird diese von sich aus und muss in jedem Falle ausreichend gekühlt werden.

Netzteile haben oftmals keinen guten Wirkungsgrad und erzeugen deshalb von sich aus, vor allem bei hoher Last, sehr viel Abwärme. Auch konventionelle Elektronik wie Spulen, Widerstände und vor allem Kondensatoren reagieren auf zu hohe Temperaturen sehr empfindlich und können ihre ursprünglichen Betriebswerte verändern. Dies hat zur Folge, dass Spannung nicht mehr konstant und fix gehalten werden oder einfach nicht mehr genügend Strom geliefert werden kann und es dadurch zu Störungen in nachgeschalteten Baugruppen kommt.

Sprechen Sie uns an!

Titelbild: quelle.at

IT im Wandel der Zeit – Cloudbasiertes Arbeiten mit Microsoft 365

22. Juli 2020 / Allgemein

Wie immer ist der IT Markt in einem permanenten Wandel und wir als IT-Dienstleister sind mitten drin. Im Zeitalter der Digitalisierung ist das Themenfeld der Informationstechnik nicht mehr wegzudenken. In unserem Blog „IT im Wandel der Zeit“ halten wir Euch auf den laufendem und teilen Euch unsere Gedanken und Lösungen zu dem jeweiligen Thema mit.

Ein langjähriges Thema mit dem wir uns beschäftigen ist die Cloud. Hier ist besonders das Thema Microsoft 365 inkl. Teams hervorzuheben. Vor allem durch die aktuell anhaltende Pandemie erhält das Thema noch einmal einen massiven Schub durch Forderung nach flexiblem Arbeiten, neue Möglichkeiten der Organisation/Planung und der Standortübergreifenden Teamarbeit. Cloud basiertes arbeiten bietet hier viel, aber beinhaltet auch Risiken. 90% unserer Kunden haben wir mittlerweile migriert und stellen fest, dass ganz neue Dienstleistungen gefragt sind.

Um hier Chancen und Risiken abschätzen zu können haben wir, unabhängig von unserem Kundenstamm, eine Umfrage gestartet.

In der Umfrage sind wir aktiv mit 600 verschiedenen Unternehmen in Kontakt getreten.

Der Kontakt lief über sozialen Medien und telefonische Gespräche.

Ziel der Umfrage war es für uns zu ermitteln:

- Wie viel % der Unternehmen haben Office bereits migriert?

- Kennen die Unternehmen Ihren Secure Score?

- Welche Dienstleistungen in Bezug auf Office 365 sind Ihnen wichtig?

- Planen die Unternehmen Ihre Server auf die Cloud zu legen?

Nutzen Sie Microsoft 365?

65 % der Befragten nutzen Office 365 bereits - 35% noch nicht (siehe Abb. 1). Einige der Unternehmen befinden sich zurzeit noch in der Migration des cloudbasierten Arbeitens.

Wie eingangs erwähnt birgt das Arbeiten in der Cloud auch Risiken in Bezug auf die Datensicherheit. Hier greift Microsoft auf ein Tool zurück welches sich Microsoft Secure Score nennt. Mit dem Secure Score können Sie, vereinfacht gesagt, die Sicherheit Ihrer Office 365-Anwendungen und der IT überprüfen. Hierbei liefert Ihnen der Secure Score eine Bewertungszahl die hilft Ihr Sicherheitsniveau zu verbessern.

Das Besondere ist, dass auch konkrete Handlungsempfehlung zur Verbesserungen Ihre IT-Sicherheit gegeben werden.

Kennen Sie Ihren Secure Score?

Nur Rund 60% (siehe Abb. 2) derjenigen die Office 365 benutzen kennen Ihren Secure Score – erschreckend! Unserer Meinung nach sollten Sie Ihre Sicherheit kennen. Ansonsten haben Sie Handlungsbedarf!

Planen Sie Ihre Server auf die Cloud zu legen?

Die absolute Mehrheit sagt Ja! - mehr als 80% (siehe Abb. 3) der befragten beschäftigen sich damit Ihre Server in die Cloud zu legen.

Das ist jedoch kein Thema, was mal eben so erledigt ist. Viele neue Handlungsfelder müssen hierbei berücksichtigt werden. Mit dieser Zukunftsstrategie muss sich fast jedes Unternehmen beschäftigen.

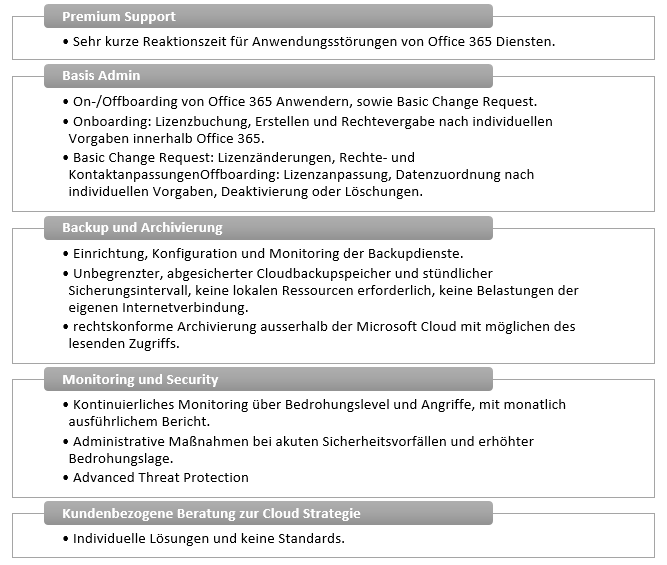

Einige Dienstleistungsfelder, die sich aus unseren Erfahrungen und der kleinen Umfrage ergeben:

Nehmen Sie sich Zeit Ihre richtige Strategie zu finden – gerne auch mit uns. Wir stehen Ihnen jederzeit zur kostenlosen Beratung zur Verfügung. Rufen Sie an oder schreiben uns!

Titelbild: daily-it.net

Das Coronavirus macht Homeoffice zum Ziel von Hackern

25. März 2020 / Allgemein, Security

Viele Unternehmen schicken aktuell Ihre Mitarbeiter ins Homeoffice.

Hierbei stellen sich neue Herausforderungen. Die Geräte befinden sich nun nicht mehr hinter einer Firewall.

Eine Firewall schützt Ihre Daten und Geräte vor externen Zugriffen und Angriffen.

Genau dies führt nun zu einer deutlich ansteigenden Anzahl an Attacken gegen Mitarbeiter im Homeoffice, sowie kleine und mittelständische Unternehmen (KMU).

Das Coronavirus macht Homeoffice zum Ziel von Hackern.

Was bedeuted das für Unternehmen?

Aktuelle Mails setzen auf Angst und Verunsicherung.Cyber-Kriminelle versuchen verstärkt durch Phising bzw. Spear Phishing an Nutzerdaten zu gelanden und schädliche Malware in das System zu bringen.

Was bedeutet Spear Phising?

Spear Phishing ist die Bezeichnung für eine heimtückische Art von Angriffen.Spear Phising funktioniert ähnlich wie Phishing, aber raffinierter.

Die Empfänger von Spear Phising E-Mails werden sorgfältig recherchiert und ausgewählt. Diese erhalten E-Mails, die auf sie persönlich zugeschnitten sind und glaubwürdiger wirken.

Ein Hacker gibt sich beispielsweise als Geschäftspartner, Freund oder Dienstleister (z.B. PayPal oder die Bank) aus.

In der E-Mail werden Sie aufgefordert, auf einen bösartigen Link zu klicken oder vertrauliche Informationen zu übermitteln.

Eine gute Firewall kann bestimmen, wer welchen Zugriff erhalten kann.

Bei einer guten Firewall bzw. deren Konfiguration geht es darum, welche Person welche Server oder bspw. welche Internet- bzw. lokale Seiten aufrufen darf.Nicht außer Acht zu lassen ist auch, dass Ihre Applikationen gut geschützt sind, damit Angreifer Sie nicht kompromittieren können.

Angewendet wird dies durch sog. Richtlinien und Regelwerke.

Wir unterstützen Sie gerne bei der Umsetzung und Anpassung solcher unternehmenskritischen Lösungen.

Eine AntiViren Software ist Pflicht

Jede Workstation besitzt seit Windows 7 mindestens die kostenfreie Lösung namens "Windows Defender". Diese ist aber ohne eine teure Lizensierung von Microsoft nur ein sehr elementarer Schutz und kann nicht zentral verwaltet werden.Unternehmen, Freiberufler und Kleinunternehmer dürfen auf diesen Schutz nicht vertrauen, da neuartige Viren und Angriffe nicht erkannt werden und die AV-Software zu spät reagiert.

Als Privatperson ist ebenso ein Virenschutz Pflicht. Dieser sollte mindestens über eine Webprotection verfügen.

Nehmen Sie das Thema bitte nicht auf die leichte Schulter und lassen sich gerne kostenfrei beraten. Das Thema Virenschutz, Firewall und das Remote Arbeiten ist nicht trivial, auch wenn es technisch schnell zu realisieren ist.

Rufen Sie uns an oder senden Sie uns eine E-Mail an support@sld.de

Bild: it-daily.net

Homeoffice als notwendige Maßnahme

13. März 2020 / Allgemein, Homeoffice

Wenn auch Sie sich diese Gedanken machen, zögern Sie nicht und sprechen Sie uns an, denn aus technischer Sicht sind bestimmte Punkte zu beachten. Wir werden Sie so schnell wie möglich unterstützen, damit möglichst viele Mitarbeiter, auch im Homeoffice lückenlos am Firmengeschehen teilnehmen können.

Wie muss ein Homeoffice-Arbeitsplatz aussehen?

Die erforderliche Ausstattung im Heimbüro unterscheidet sich nicht wesentlich von der im regulären Büro.

Ihre Mitarbeiter benötigen einen Internet-Zugang, idealerweise auch eine WLAN-Verbindung, und sollten über ein Firmennotebook -/ Workstation verfügen, um sich mit einer verschlüsselten Verbindung einwählen zu können.

Der Datenschutz im Homeoffice ist von großer Bedeutung.

Anders als im Betrieb sind sensible Daten für Dritte leichter einsehbar, wie z.B. für Familie oder Freunde.

Ebenfalls müssen Sie sicherstellen, dass außer Ihren Mitarbeitern niemand Zugriff auf den Computer bzw. auf die betrieblichen Daten hat, auch keine Familienangehörigen.

Falls firmeneigene Geräte nicht möglich oder vorhanden sind und Ihr Mitarbeiter auf seine private Workstation zurückgreifen muss, so müssen auch hier Mindestanforderungen, wie Virenscanner und aktuelle Betriebssystemupdates, zwingend gegeben sein.

Um eine strikte Trennung zwischen privat, im Hinblick auf Viren etc., und geschäftlich zu erreichen, empfehlen wir das firmeneigene Gerät zu verwenden. Soweit dies möglich ist, kann auch ein temporärer Umzug des Desktop Arbeitsplatzes vom Betrieb in das Homeoffice erfolgen.

Ein Computer bzw. Laptop nutzt im Homeoffice wenig, wenn die Mitarbeiter damit nicht auf die Dokumente oder Serverapplikationen zugreifen können, die sie zum Arbeiten benötigen.

Hierfür bedarf es einem verschlüsselten VPN Zugang. Durch diese Zusatzsoftware erhalten Sie die benötigte Sicherheit.

Um das Thema Telefonie bestmöglich zu regeln, empfehlen wir das Firmentelefon auf ihren Computer oder Laptop umzuleiten. Somit ist nicht nur das Telefonieren über Headset möglich, sondern auch die virtuelle Teilnahme an Meeting oder Video-Calls.

Ich hoffe diese Info hilft Ihnen ein wenig.

Bei allen weiteren Fragen zögern Sie nicht und rufen Sie uns an.

Bild: © Nikola Balic/unsplash.com

Backup Management

21. Oktober 2019 / Allgemein, Services

Backup Management – Ein Thema, das heutzutage schwerer wiegt, als wahrscheinlich jemals zuvor. Die Welt der IT schreitet immer rasanter voran und selbst kleine bis mittelständische Unternehmen sind gezwungen ihre IT entsprechend anzupassen. Eine Sache, die dabei oft auf der Strecke bleibt, ist die Datensicherung. Doch warum ist dies so? Sie sichern Ihr Smartphone mit einem Code und bewahren Ihre wertvollen Gegenstände auch gesichert auf. Warum also nicht auch die Daten richtig sichern?

Die meisten sichern ihre Daten lokal, dies geschieht Beispielsweise durch das Sichern auf ein NAS. Reicht das? Die antwortet darauf ist eindeutig, es reicht nicht. Denn beim Sichern Ihrer Daten, sollten Sie immer vom Worst Case-Szenario ausgehen. So stellen sie sich vor, dass ein Virus ihr System verseucht und schon sind Ihre Daten auf dem NAS auch in Gefahr. Ein weiter Fall wäre, dass ihr lokaler Speicher kaputt geht oder äußere Einflüsse wie Wasser oder Feuer Ihre Sicherung beschädigen und so die Daten verloren sind.

Um sich genau vor solchen Szenarien zu schützen, gibt es eine ergänzende Methode Ihre Daten zu sichern, die Offsite Copy. Hier werden die Daten, zusätzlich zur lokalen Sicherung, auf externen Speichermedien gesichert. Den Job lässt man einfach zusätzlich und im Anschluss der täglichen Datensicherung laufen.

Um auch hier eine hohe Ausfallsicherheit zu erreichen, reicht eine einzige Platte für die Offsite Copy nicht aus. Daher empfehlen wir auf mindestens 2 Platten im täglichen Wechsel zu sichern und zusätzlich 2 Platten für monatliche Sicherungen.

Wenn Sie sich immer noch nicht sicher sind ob Sie eine Offsite Copy wirklich brauchen, dann fragen Sie sich einfach einmal, wie lange können Sie im schlimmsten Fall auf all Ihre Daten verzichten?

Nehmen Sie sich die Zeit, über Ihre Datensicherung nachzudenken und investieren Sie Zeit, dies mit Ihrem IT Dienstleister zu diskutieren.

5 Tipps wie Sie ihr Netzwerk vor Emotet schützen

13. August 2019 / Allgemein, Security

Durch die hohe Anzahl an Malware und Viren, ist eine hohe Netzwerksicherheit heutzutage unverzichtbar. Doch was genau ist Malware überhaupt? Malware bezeichnet schädliche Computerprogramme, die den Nutzen haben, bei den betroffenen Benutzern schädliche Funktionen auszuführen. Verteilt wird diese Malware überwiegend durch Phishing und E-Mails.

So wird auch der Trojaner „Emotet“ über infizierte E-Mails verteilt. Die Mail enthält dabei ein bösartiges Skript, ein Dokument mit aktivem Makro oder entweder bösartigen Link. Dabei sind diese Mails gut gefälscht und meistens kaum von regulären E-Mails zu unterscheiden. Um dies zu erreichen, bedienen sie sich des Outlook-Harvesting, so dass die E-mails dem Empfänger bekannte Absender nutzen. Eine andere Option ist, dass die E-Mails als Betreff „Rechnung“ oder „Zahlungsdetails“ aufweisen.

Ist Ihr System einmal mit Emotet infiziert, wird dieser Trojaner zunächst versuchen die Anmeldedaten für das Netzwerk heraus zu lesen und sich dann über das Netzwerk auf andere Geräte zu verbreiten. Um den eigentlichen Schadcode einzuschleusen, wird im nächsten Schritt versucht eine Verbindung zu einem Command & Control Server herzustellen.

Um den Schutz ihres Netzwerks gegen solche Angriffe zu erhöhen, geben wir Ihnen 5 wichtige Tipps für Ihre Netzwerksicherheit an die Hand.

1. Software

Es ist unverzichtbar die richtige Schutzsoftware zu haben. Dazu zählt zum einem ein zuverlässiges Antivirus Programm, aber zum anderen auch eine richtig konfigurierte Firewall. Des Weiteren, liefern Funktionen wie „Machine Learning“ und „Suspicious Connection Detection“, durch Erkennung verschiedener Muster oder Datenverkehr zu den C&C Servern, zusätzlichen Schutz.

2. Berechtigungen

Oft haben Benutzer falsche oder zu viele Berechtigungen, die sie eigentlich nicht haben sollten. Dadurch, dass sie so lokale – und Netzwerkberechtigungen oder aber auch Zugriffsberechtigungen haben, die sie im Normalfall nicht haben dürften, entsteht hier ein weiteres Sicherheitsrisiko. So sollte ein Mitarbeiter zum Beispiel keine administrativen Rechte für Ihre Netzwerkumgebung haben. Daher ist es unbedingt notwendig ein ausgefeiltes Berechtigungskonzept zu erstellen und einzuführen. So kann Beispielweise die Verbreitung des Trojaners verhindert werden, da es keine Berechtigungen hat.

3. Patchmanagement

Durch Schwachstellen im Betriebssystem oder in gewissen Anwendungen, öffnet man den Angreifer eine Tür in Ihr System. Um dies zu verhindern sollten man seine Patches stets aktuell halten. Das Problem hierbei ist jedoch die meist zu lange Zeitspanne zwischen der Entdeckung der Schwachstelle bis hin zum release des Patches. So kann selbst mit aktuellen Patches Sicherheitslücken nicht komplett ausschließen.

4. Netzwerksegmentierung

Die Segmentierung des Netzwerkes bringt weitere Sicherheit Aspekte mit sich. So ist zu empfehlen Ihr Netzwerk in mehrere VLANs zu unterteilen. Dabei könnten die VLANs beispielsweise in die Bereiche Server, Geschäftsführung, Außendienst, etc… unterteilt werden. Dies hat den Vorteil, dass eine Verbreitung des Trojaners auf weitere Segmente nicht ohne weiteres möglich ist und vor allem durch so genannte „Intrusion Prevention“ Systeme schnell erkannt und verhindert werden kann.

5. Benutzer

Das vielleicht größte Risiko in Ihrer Firma ist jedoch Benutzer selbst. So ist er es, der die Mail letztendlich öffnet und den Trojaner reinlässt. Daher ist es von besonders großer Bedeutung, dass das Personal im Bereich Netzwerksicherheit ausreichend geschult und für die Gefahr sensibilisiert wird.

Unternehmer: Vier Irrtümer zur Cybersicherheit – Profis müssen ran

18. Juli 2019 / Allgemein, Security

Vielen Unternehmern ist die IT ein Graus. Kompliziert, zeitfressend und verkaufen tut sie auch nicht. Wenn dann noch das Thema Sicherheit dazu kommt, fällt für viele komplett die Klappe. „Warum soll ausgerechnet ich gehackt werden?“ „Noch mehr Geld für die interne Organisation?“ „Ich habe da keine Zeit für, ich muss verkaufen.“ Diese Denkweise kann schnell nach hinten losgehen. Wenn der eigene Computer erstmal gehackt ist, verliert man schnell die Kontrolle über seinen Betrieb. Und das geht schneller, als mancher sich vorstellen kann. Deshalb fassen wir hier die vier größten Irrtümer in Sachen Cybersicherheit zusammen.

Irrtum 1 „Mein Betrieb ist für Hacker nicht relevant.“

Die meisten Hackerangriffe wenden sich nicht gezielt gegen ein bestimmtes Unternehmen, sondern funktionieren nach dem Gießkannenprinzip. Man sucht, wo das Tor weit offensteht, kann dort bedenkenlos erst einmal einen Blick hineinwerfen. Das erklärt auch die hohen Fallzahlen: 64.426 Fälle von Cyberkriminalität wurden nach Angaben des Bundeskriminalamtes alleine im Jahr 2013 in Deutschland verzeichnet, neuere offizielle Zahlen gibt es noch nicht. Fest steht aber: Die Dunkelziffer ist weit höher, denn nur die wenigsten Firmen bringen eine Cyberattacke überhaupt zur Anzeige – oder sie bemerken den Angriff erst gar nicht.

Fazit: Ob Privatperson, Kleinbetrieb oder Konzern – die vermeintlich fehlende Relevanz spielt nur eine untergeordnete Rolle

Irrtum 2: „Mein Unternehmen ist nicht von der IT abhängig“

Alles eine Frage der Definition. Unternehmen, die digital produzieren oder einen Onlineshop betreiben sind natürlich abhängiger als beispielsweise ein Handwerksbetrieb. Aber auch der Elektriker um die Ecke erhält seine Aufträge mitunter per E-Mail, hat eine Unternehmensseite oder schickt Angebote übers Tablet raus. Und wer organisiert seine Kundenkontaktdaten heute nicht am PC oder auf dem Smartphone? Gerade die Buchhaltung läuft komplett auf dem Rechner, genauso wie der Datenaustausch mit Ämtern und Steuerberater.

Fazit: Ob Kleinbetrieb oder Konzern – ohne IT geht nichts, sind die Daten nicht verfügbar, gib es existenzielle Probleme.

Irrtum 3: „Mein Anti-Virenprogramm schützt mich bereits ausreichend.“

Schön, wenn man so ein Programm hat. Aber: Rund 92 Prozent aller Cyber-Angriffe beginnen mit einer Phishing-E-Mail – und eben die werden nicht unbedingt von gängiger Schutzsoftware abgewehrt. Hier hilft vor allem Security-Awareness, neudeutsch für: Sei skeptisch! Vertraue nicht jedem x-beliebigen E-Mail-Absender, achte auf Warnsignale wie falsche Anreden, fehlende Umlaute oder einfach nur gruseligen Satzbau. „Der Konto wurde eingeschränkt, bitte bewahrheiten Sie sich“ – so etwas kommt nicht von Amazon und Co.

Fazit: Einzelmaßnahmen bieten keinen ausreichenden Schutz. Hohe Achtsamkeit ist der beste Schutz gegen Angriffe aus dem Web.

Irrtum 4: „Mir oder meinem Unternehmen passiert schon nichts, das hat die Vergangenheit bewiesen.“

Hackerangriffe werden immer professionelle. Die Angreifer sind personell und finanziell meist viel besser aufgestellt als ihre Opfer – der altbekannte Kampf gegen Windmühlen. Hinzu kommt ein besonders fieser Aspekt: Woher weiß man überhaupt, dass bisher alles gutgegangen ist. Den meisten ist nämlich überhaupt nicht bewusst, dass sie bereits Opfer einer Cyberattacke geworden sind. Wenn zum Beispiel das eigene System gehackt und als Teil eines Bot-Netzes missbraucht wird, läuft das im Hintergrund und wird vom Opfer in den meisten Fällen gar nicht bemerkt. Das Dumme dabei: Wegen fehlender Sicherungsmaßnahmen können dann sogar Ansprüche von Geschädigten gegen das eigene Unternehmen geltend gemacht werden.

Was tun?

Es geht um die Existenz des Unternehmens. Diese muss abgesichert werden – da kann nur ein neutraler Sicherheitsexperte helfen. Der überprüft das Unternehmen, die IT-Dienstleister und alle, die mit der Unternehmens- IT in Berührung kommen. Gemeinsam wird eine Strategie entwickelt, umgesetzt und immer aktuell gehalten.

Fazit: Aufpassen alleine reicht nicht – die Unternehmenssicherheit muss professionell aufgestellt werden. (ks)

Quelle: Kölner-Stadtteilliebe.de

So langsam drängt die Zeit …..Windows 7 Support endet im Januar 2020

10. Juli 2019 / Allgemein, Security

Windows 7 ist immer noch eines der beliebtesten Betriebssystemen. Aktuell läuft noch auf gut 1/3 der Rechner weltweit Windows 7.

Microsoft hat für Windows 10 zwar massiv Werbung gemacht, konnte dadurch Windows 7 aber nicht komplett verdrängen.

Wenn Sie noch zu den Windows 7 benutzen, dann sollten Sie sich schleunigst Gedanken über einen Umstieg nach Windows 10 machen.

Denn ab dem 14 Januar 2020 liefert Microsoft keine Sicherheitsupdates für Windows 7 mehr.

Die Zeit drängt und Sie sollten kurzfristig sich zu dem Thema informieren und am besten direkt einen Migrationstermin vereinbaren.

Sobald der Support eingestellt wird, erhalten Sie keine Updates und Patches mehr.

Das bedeutet, gegen zukünftige entdeckte Sicherheitslücken im Betriebssystem sind Sie nicht mehr geschützt.

Die Wahrscheinlichkeit ist hoch, dass es bei Windows 7 immer noch Lücken gibt, die noch gar nicht bekannt sind.

Anders gesagt: ab dem 14.01.2020 sind Ihre Windows Systeme ungeschützt und unter Umständen angreifbar.

7 Gründe, warum es sich lohnt, auf IP-Telefonie umzusteigen

7. September 2018 / Allgemein, Services

Trotz verstärkter digitaler Kommunikation via E-Mail und WhatsApp: Das Telefon zählt nach wie vor zu den wichtigsten Kommunikationsmitteln im Business-Alltag. In Zusammenhang mit der All-IP-Umstellung der Telekom wird Telefonieren in Zukunft noch kostengünstiger und sicherer. Wir geben Ihnen einen Überblick, wie eine IP-Telefonie funktioniert, was VoIP für Ihr Unternehmen bringt und warum Sie bald umsteigen sollten.

Für die Kommunikation über eine VoIP-Telefonanlageist nicht mehr der herkömmliche Telefonanschluss zuständig, sondern sie wird über das Internet geführt. Dabei werden Sprachinformationen in digitale Datenpakete umgewandelt, über das IP-Netzwerk an den Empfänger übertragen und anschließend wieder als Sprachinformation zusammengesetzt. Den Verbindungsaufbau übernimmt das Session Initiation Protocol(SIP). Die virtuelle TK-Anlage nutzt das Datennetzwerk, um die Verbindung mit den Telefonen oder anderen IP-fähigen Endgeräten herzustellen. SIP-Telefonanlagen lassen sich via VoIP-Gateway auch problemlos an klassische Telefonleitungen (PSTN-Leitungen) anschließen, wodurch ein problemloser Umstieg möglich ist.

Die technischen Voraussetzungen für IP-Telefonie

Zwei Dinge brauchen Sie für eine IP-Telefonanlage: Eine ausreichend schnelle und stabile Breitband-Internetverbindungsowie IP-fähige Endgeräte mit SIP-Unterstützung. Eine VoIP-Telefonanlage setzt sich dabei aus einem IP-Telefonanlagen-Server, IP-Telefonen und einem optionale VoIP-Gateway zusammen. Sie können die VoIP-Anlage auch über ein Softphone am PC oder über mobile Endgeräte nutzen. Via SIP-Trunk können lokale Telefonanlagen für VoIP an das Internet angebunden werden.

Deshalb lohnt sich IP-Telefonie

Schon Ende des Jahres will die Telekom mit der All-IP Umstellung fertig sein. Deshalb sollten Sie sich spätestens jetzt mit der IP-Telefonie beschäftigen. ISDN wird damit passé sein. Sie können Ihre ISDN-Telefonanlage zwar weiterhin nutzen, aber es wird zunehmend schwerer entsprechende Ersatzteile zu erhalten. Außerdem entgehen Ihnen mit einer alten TK-Anlage viele Vorteile.

Ihre Vorteile eines Umstiegs auf eine IP-Telefonanlage im Überblick:

- Sie sparen Kosten: Eine VoIP-Telefonanlage ist weitaus günstiger. Das liegt zum einen an den günstigen Verbindungstarifen der VoIP-Anbieter, zum anderen sparen Sie bei der Hardware, da die Anschaffung von VoIP-Telefonen optional ist. In der Regel nutzen Sie Ihre analogen oder ISDN-Telefone mittels eines Analog-Telefon-Adapters (ATA) oder eines ISDN-Telefon-Adapters (ITA) weiter. Zudem binden Sie Ihren PC oder Ihr Smartphone an die Telefonanlage an. Ganz gleich, ob Sie national oder international telefonieren, Sie führen Ihre Gespräche über Ihren VoIP-Anbieter und sparen gegenüber ISDN einiges an Kosten. Netzinterne Gespräche zwischen Standorten sind sogar kostenfrei.

- Sie haben Ihre Kosten im Griff: Alle Gesprächsdaten werden in einer Datenbank auf dem Server gespeichert. So haben Sie jederzeit eine Übersicht über Ihre Telefonkosten und das Gesprächsaufkommen.

- Intuitiv installieren und bedienen: Kinderleicht lassen sich softwarebasierte IP-Telefonanlagen aufgrund ihrer intuitiven Benutzeroberfläche bedienen. User, die sich ein wenig auskennen, können die Geräte sogar selbst konfigurieren.

- Einfaches Arbeiten und Telefonieren an jedem Platz: Im Zuge von Work 4.0 und flexiblen Arbeitsmodellen gibt es keine fest zugewiesenen Schreibtische mehr, sondern man arbeitet dort, wo gerade Platz ist. Auch hier spielt die VoIP-Telefonie Ihre Trümpfe aus, denn jeder kann sich an einem beliebigen Arbeitsplatz am Telefon einfach anmelden.

- Kabel ade:Telefone werden über einen Netzwerkanschluss an die Telefonanlage angebunden. Wer seinen PC fürs Telefonieren nutzt, installiert ein Softphone.

- Freie Herstellerwahl:Bei IP-Telefonanlagen können Sie fast alle SIP-Telefone oder VoIP-Gateways für die VoIP-Kommunikation verwenden. Bei klassischen Telefonanlagen funktionieren neue Features meist nur mit neuer Hardware und sind herstellergebunden.

- Features ohne Ende:IP-basierte Telefonanlagen verfügen über zahlreiche Features, da sie softwarebasiert sind. Neben den klassischen Funktionen wie Makeln, Anklopfen und Rufweiterleitung gibt es meist über 100 praktische Features, wie zum Beispiel Voicemail, Anrufgruppen, Sprachdialogsysteme, Call- Center-Funktion, Warteschleifenmusik und sogar ein elektronisches Fax. Auch Unified Communications-Funktionen können oft genutzt werden.

Fazit

ISDN war gestern. Die IP-Telefonie kommt hundertprozentig. Stellen Sie sich früh genug darauf ein und informieren Sie sich darüber, wie Sie die IP-Telefonie für sich am besten umsetzen. Insbesondere für Start-ups oder Unternehmen mit alter Telefon-Anlage, lohnt es sich, sich zeitnah eine VoIP-Telefonanlage anzuschaffen.

Wir von Schönsee Loosen Datentechnik helfen Ihnen gerne bei Ihrer Entscheidungsfindung. Gerne beraten wir Sie hier im Detail. Wir freuen uns auf Ihre Anfrage per Kontaktformular, per E-Mail an Anfrage@sld.de oder persönlich via Telefon unter +49 2236 39 81-0!

Kita-Kinder begeistern mit Computer-Bildern: Schönsee Loosen Datentechnik unterstützt Kita Sommersprossen e. V. in Köln-Rodenkirchen

9. Juli 2018 / Allgemein

Auf der Suche nach einer tollen Sponsoring-Idee für einen Kindergarten dachten wir uns Folgendes aus: Für zehn gemalte Bilder von Computern sollte es 300 Euro in die Förderkasse geben. Keine Frage, dass da nicht lange nach einem kooperierenden Kindergarten gesucht werden musste. Die Kita Sommersprossen e.V. sagte sofort zu und erstellte zehn kleine Meisterwerke für uns.

In der letzten Woche machten sich die kleinen Künstler in der Kita Sommersprossen an die Arbeit. Sie studierten erst den Kindergarten eigenen Computer. Dann setzten sie ihn dann mit mehr oder weniger künstlerischer Freiheit in kleinen Kunstgemälden um. Wo sich manche der kleinen Michelangelos die Mühe machten sowohl Desktop-Computer und Laptops auf ein Bild zu bekommen, entschieden sich andere nur für die mobile Variante.

„Es hat den Kindern großen Spaß gemacht, diese Aufgabe umzusetzen. Erstaunlich, wie akribisch sie dabei vorgegangen sind“ freut sich Kita-Leiterin Natalie Neuburger. Und nicht nur darüber: Die 300 Euro sind schon verplant. „Als Schönsee Loosen Datentechnik anrief, haben wir direkt zugesagt. Wir freuen uns, dass sich Unternehmen so etwas Kreatives einfallen lassen und nicht nur einfach Geld spenden. So haben alle etwas davon: Wir als Kindergarten und die Kinder hatten viel Spaß beim Malen.“

Und auch uns hat die Aktion viel Freude gemacht. Wir wollten mal etwas Anderes machen. Die Idee mit den Computerbildern passt hervorragend zu uns als IT-Systemhaus. Die gemalten Bilder finden wir so toll, dass wir sie in unserer Geschäftstelle ausstellen werden. Wer sie live sehen möchte, ist herzlich zu einer Besichtigung eingeladen!

Managed IT-Services: 5 Gründe, warum sie unverzichtbar für Ihr Unternehmen sind

8. Juni 2018 / Allgemein, Services

Mittlerweile ist die Digitalisierung für alle Unternehmen ein zentrales Thema. Selbst Geschäftsführer von kleinen und mittelständischen Unternehmen können davor die Augen nicht mehr verschließen. Das stellt insbesondere Unternehmen mit kleiner oder keiner IT vor große Herausforderungen. Digitalisierung meint vor allem nicht nur eine neue IT, sondern dass Konzepte für neue Prozesse, Geschäftsmodelle und IT-Sicherheit entwickelt werden müssen. Da hierfür kaum Zeit bleibt, müssen die alltäglichen IT-Aufgaben automatisiert werden. Das gelingt nur, indem Sie Synergie Effekte von Managed IT-Services externer Dienstleister nutzen.

Dabei werden unverzichtbare IT-Aufgabenbereiche, wie der sichere Betrieb von Servern, Netzwerken und Clients outgesourct. Die Systeme werden remote betrieben, überwacht und aktuell gehalten. Das spart Zeit und Geld, die Sicherheit, Effizienz und Transparenz werden bei gleichzeitiger Minimierung des Risikos teurer IT-Ausfälle erhöht.

Für Innovation bleiben wenige Ressourcen

Insbesondere kleine und mittlere Unternehmen fühlen sich durch die zunehmend komplexeren Systeme überfordert. Hier immer up-to-date zu bleiben, ist fast unmöglich. Zahlen von Capgemini aus dem Jahr 2016 belegen es: 70 Prozent ihres IT-Budgets gaben die Unternehmen vor zwei Jahren alleine für die Wartung und Updates aus. Für IT-Innovation blieb nur rund ein Viertel übrig. Man braucht kein Hellseher zu sein, um zu sehen, dass Unternehmen mit so einer IT-Strategie in puncto Digitalisierung auf der Strecke liegen bleiben.

Managed IT-Konzepte: Wie ein Maßanzug an Sie angepasst!

Was ist die Lösung? Managed IT-Konzepte! Dabei wird je nach Bedarf das IT-Management einzelner Arbeitsplätze, der Serverbetrieb, das Sicherheitsmanagement oder die Cloud Services an einen Spezialisten ausgelagert. Am Beispiel von Managed Client wird schnell klar, was moderne Arbeitswelt bedeutet. Der Computer-Arbeitsplatz ist in Zukunft nicht mehr an einen Ort gebunden. Er wird vom Dienstleister zwar zentral eingerichtet und verwaltet, hat aber den Vorteil, dass der Mitarbeiter von überall auf der Welt Zugriff auf alle Daten hat. Die flexiblen IT-Arbeitsplätze bleiben dabei automatisch immer auf dem neuesten Stand, was für Ihre Datensicherheit unerlässlich ist.

Je nach gewähltem Service-Modell kümmert sich das IT-Systemhaus um die entsprechenden Endgeräte, wie etwa PCs, Tablets, Smartphones oder Drucker: Von der Konfiguration und Netzwerkanbindung über die Installation am Arbeitsplatz bis zum kostenlosen Telefon-Support mit zertifizierten Mitarbeitern, einem automatischen Patch-Management, der Reparatur oder auch dem Austausch der Geräte.

Entscheiden Sie sich für ein Managed IT-Konzept!

Die vielen Vorteile liegen klar auf der Hand. Wir fassen die wichtigsten fünf Gründe für Sie zusammen:

- Sie erhalten Sicherheit, denn Ihre und Hard- und Software wird professional gemanagt.

- Sie sparen teures Personal für den IT Betrieb und erhalten gegen eine feste monatlicher Gebühr „IT as a Service“.

- Sie erhalten mehr Flexibilität, da kurzfristig auf Veränderungen reagiert werden kann.

- Sie erhalten mehr Transparenz über Kosten und Ausfallzeiten.

- Durch das Leasing-Modell erhalten Sie mehr Planungssicherheit und höhere Liquidität. Die Fixkosten werden in variable Kosten umgewandelt, was sich auch positiv auf Ihre Bilanzen auswirkt.

Fazit

Natürlich haben Sie immer die Wahl, welche Bereiche Sie zu welchem Anteil an einen Spezialisten auslagern möchten. Erstellen Sie vor einer Beauftragung ein Digitalisierungs-Konzept. So wissen Sie dann ganz genau, wo der Schuh drückt und Sie Engpässe haben, die durch Managed IT-Services am besten unterstützt werden. Viele Dienstleister bieten auf Ihre individuellen Bedürfnisse maßgeschneiderte Service-Konzepte nach dem Baukasten-Prinzip an. Wichtig: Die Basis der Zusammenarbeit sind klar vereinbarte Service Level Agreements zwischen Ihnen und Ihrem Anbieter.

Schönsee Loosen Datentechnik bietet zahlreiche Managed-IT-Konzepte an! Wir unterstützen Sie gerne bei Ihrem Outsourcing-Prozess. Hier finden Sie weitere Informationen! Wir freuen uns auf Ihre Anfrage!

Gewinnspiel: Wer hat die besten Grill-Rezepte?

1. Juni 2018 / Allgemein, Gewinnspiel

Das nächste Grill-Event für unsere Mitarbeiter steht an. Dafür suchen wir noch leckere Grill-Rezepte! Habt ihr interessante Rezept-Ideen? Die zwei besten Vorschläge gewinnen einen REWE Gutschein im Wert von jeweils 25 Euro, mit dem ihr euch für euer nächstes Barbecue ausstatten könnt! Wer grillt mit euch mit? Schreibt es in die Kommentare! Neue Likes für die Seite freuen uns natürlich auch! Wir benachrichtigen die Gewinner per PN. Viel Glück! … und guten Appetit!

Teilnahmebedingungen:

- Das Gewinnspiel startet am 01. Juni 2018 und endet am 08. Juni 2018 um 12.00 Uhr.

- Der Gewinner wird von uns ermittelt und am 08. Juni 2018 von der Social-Media-Redaktion der SLD GmbH und Co. KG via privater Nachricht auf Facebook kontaktiert.

- Die REWE Gutscheine werden bei der Schönsee Loosen Datentechnik GmbH hinterlegt. Die genaue Abholzeit wird per PN oder auch persönlich per Anruf ausgemacht. Wir können ihn euch aber auch schicken. Schön wäre es, wenn die Gewinner ein zwei Fotos beim Grillen für die Verwendung auf Facebook machen würden.

- Teilnehmen darf jeder, der über 16 Jahre alt und wohnhaft in Deutschland ist.

- Der Erwerb von Produkten und Dienstleistungen der Schönsee Loosen Datentechnik GmbH & Co. KG beeinträchtigen nicht den Ausgang des Gewinnspiels.

- Jeder Teilnehmer/in, der am Gewinnspiel teilnimmt, erteilt eine vollständige Freistellung von Facebook.

- Das Gewinnspiel steht in keiner Verbindung zu Facebook und wird in keiner Weise von Facebook gesponsert, unterstützt oder organisiert.

- Der Veranstalter haftet in keiner Form für mittelbare oder unmittelbare Schäden, die sich aus der Teilnahme an der Aktion ergeben.

- Soweit im Rahmen der Aktion personenbezogene Daten von Teilnehmern erfasst werden, werden diese vom Veranstalter ausschließlich zum Zwecke der Durchführung der Aktion erhoben, verarbeitet und genutzt.

- Der Rechtsweg ist ausgeschlossen.

So genießen Sie den Mai noch mehr: Wir verlosen zwei Vapiano-Gutscheine!

4. Mai 2018 / Allgmein, Gewinnspiel

Und, genießt ihr die ersten Maitage? Damit es noch mehr zu genießen gibt, verlosen wir unter allen, die uns liken, zwei Gutscheine von Vapiano im Wert von 25 Euro! Wen nehmt ihr mit? Schreibt es in die Kommentare! Wir benachrichtigen den Gewinner per PN. Viel Glück! … guten Appetit!

Teilnahmebedingungen:

- Das Gewinnspiel startet am 04. Mai 2018 und endet am 11. Mai 2018 um 12.00 Uhr.

- Der Gewinner wird von uns ermittelt und am 11. Mai 2018 von der Social-Media-Redaktion der SLD GmbH und Co. KG via privater Nachricht auf Facebook kontaktiert.

- Die Vapiano Gutscheine werden bei der Schönsee Loosen Datentechnik GmbH hinterlegt. Die genaue Abholzeit wird per PN oder auch persönlich per Anruf ausgemacht. Wir können ihn euch aber auch schicken. Schön wäre es, wenn der Gewinner ein zwei Fotos beim leckeren Essen für die Verwendung auf Facebook machen würde.

- Teilnehmen darf jeder, der über 16 Jahre alt und wohnhaft in Deutschland ist.

- Der Erwerb von Produkten und Dienstleistungen der Schönsee Loosen Datentechnik GmbH & Co. KG beeinträchtigen nicht den Ausgang des Gewinnspiels.

- Jeder Teilnehmer/in, der am Gewinnspiel teilnimmt, erteilt eine vollständige Freistellung von Facebook.

- Das Gewinnspiel steht in keiner Verbindung zu Facebook und wird in keiner Weise von Facebook gesponsert, unterstützt oder organisiert.

- Der Veranstalter haftet in keiner Form für mittelbare oder unmittelbare Schäden, die sich aus der Teilnahme an der Aktion ergeben.

- Soweit im Rahmen der Aktion personenbezogene Daten von Teilnehmern erfasst werden, werden diese vom Veranstalter ausschließlich zum Zwecke der Durchführung der Aktion erhoben, verarbeitet und genutzt.

- Der Rechtsweg ist ausgeschlossen.

Mit Microsoft Office 365 in der Cloud flexibler arbeiten

25. April 2018 / Allgemein, Services

Um erfolgreich zu sein, müssen Unternehmen schneller auf Veränderungen reagieren, denn die Märkte wandeln sich rasant und werden immer dynamischer. Flexibles Arbeiten ist die Grundvoraussetzung für Geschwindigkeit und somit Erfolg. Einen Baustein bildet hierbei der Managed Cloud Service Office 365 von Microsoft.

Hierbei lassen sich schnell und mit verhältnismäßig geringem finanziellen Aufwand leistungsfähige und flexible IT- und Büro-Lösungen implementieren. Lizenzen werden nur für die tatsächliche Nutzung gezahlt. Der Aufbau einer kostenintensiven – und meist nur sehr bedingt flexiblen Systemstruktur im eigenen Hause – entfällt.

Microsoft Office 365 funktioniert überall und plattformübergreifend. Ganz gleich, ob im Homeoffice, auf der Geschäftsreise oder im Meeting: Sie haben alle Daten, Dokumente und Informationen jederzeit auf allen Endgeräten zur Hand, ob auf einem Windows Laptop, Android Endgeräten oder Apple Devices. Immer, und das übrigens nicht nur, wenn Sie online sind.

Für jede Unternehmensgröße wirtschaftlich sinnvoll

Auch unter Kostenaspekten lohnt sich der Einsatz von Microsoft Office 365: Je nach Bedarf können Sie Benutzer-Lizenzen dazu kaufen oder deaktivieren. So kann flexibel auf Schwankungen im Personalbestand reagiert werden. Bei den Kosten entfallen hohe Einmalinvestitionen und eine lange Kapitalbindung. Darüber hinaus ist es auch kleinen Unternehmen möglich, die Technologie zu nutzen, die bisher aus Investitionsgründen meist großen und mittelständischen Unternehmen vorbehalten waren.

Cloud-Lösungen überzeugen mit hohen Sicherheitsstandards

Die Vorbehalte für einen Wechsel in die Cloud sind immer noch hoch: Mittlerweile sind allerdings immer mehr Unternehmen von den Vorteilen einer Cloud-Lösung überzeugt, wie zum Beispiel dem deutlich minimierten Risiko. Die Unternehmen haben erkannt, wie hoch die Sicherheitsstandards von Cloud-Lösungen heute sind. Rechenzentren von Microsoft, in denen Office 365 sowie Azure gehostet werden, unterliegen regelmäßigen Kontrollen und sind nach den Anforderungen der SAS70, ISO 27001 und ISO 27002 zertifiziert. Auf Wunsch können sich Kunden explizit für Microsoft Rechenzentren in Deutschland, derzeit in Magdeburg und Frankfurt am Main, entscheiden.

Wir von Schönsee Loosen Datentechnik empfehlen unseren Kunden den Umstieg auf Office 365, da wir von den Vorteilen überzeugt sind. Gerne beraten wir Sie hier im Detail. Wir freuen uns auf Ihre Anfrage per Kontakformular, per E-Mail an Anfrage@sld.de oder persönlich via Telefon unter +49 2236 3981-0!

Der Stichtag rückt näher: Ist Ihr Unternehmen schon DSGVO-ready?

17. April 2018 / Allgemein, Datenschutz

Jetzt dauert es nur noch fünf Wochen bis die neue Europäische Datenschutzgrundverordnung, EU-DSGVO, am 25. Mai 2018 in Kraft tritt. Bei Verstößen drohen, auch kleinen Unternehmen, außergewöhnlich hohe Bußgelder. Deshalb sollten Sie als Geschäftsführer oder IT-Leiter das Datum gut im Auge behalten und bis dahin die nötigen Maßnahmen umsetzen.

Das Ziel der Datenschutz-Reform ist grundsätzlich zu begrüßen: Sie schafft europaweit einheitliche Rahmenbedingungen. Die Verordnung gilt für jedes Unternehmen, das mit personenbezogenen Daten arbeitet – vom Konzern bis zum Einzelunternehmen. Die meisten Verantwortlichen scheinen sich laut der IDC-Studie „Mobile Security in Deutschland 2017“ der Bedeutung bewusst zu sein. So haben 74 Prozent der CIOsdie DSGVO im Blick und sind fleißig dabei, ihr Unternehmen darauf vorzubereiten. Wie sieht es bei Ihnen aus?

Hohe Bußgelder von bis zu vier Prozent des Jahresumsatzes

Denn als Geschäftsführer stehen Sie in der Pflicht, wenn es um die Umsetzung der Datenschutz-Novelle in Prozessen, Anwendungen und der Organisation geht. Wird sie nicht ordnungsgemäß umgesetzt, haften die Geschäftsführer – auch mit ihrem Privatvermögen. Bei Verstößen oder Unterlassung drohen zum Teil drakonische Strafen, die bis zu 20 Millionen Euro oder vier Prozent des globalen Umsatzes eines Unternehmens betragen können – je nachdem welcher Betrag höher ist. Begründet werden die hohen Bußgelder damit, dass die maximalen deutschen Bußgeldgrenzen von 50.000 Euro (im Telemediengesetz, TMG) und 300.000 (im BDSG) keine wirkliche Abschreckung darstellten. Bis zum 25. Mai 2018 sollten Sie sämtliche 99 Artikel umsetzen!

Voll im Blick: die Wirtschaft

Obwohl die DSGVO viele Pflichten und hohe Bußgelder bei Verstoß mit sich bringt, berücksichtigt sie auch die wirtschaftlichen Ziele von Unternehmen. So erhöht sie zwar auf der einen Seite die Hürden bei der Einwilligung, verpflichtet zur Datenportabilität und stellt klar, dass pseudonyme Cookies und IP-Adressen als „Online-Kennungen“ personenbezogene Daten sind.

Allerdings schreibt sie auf der anderen Seite den freien Verkehr von Daten und damit wirtschaftliche Interessen im Artikel 1 fest. Das Abwägen zwischen berechtigten wirtschaftlichen Interessen und dem Schutz von Personendaten wird so zum entscheidenden Aspekt der zukünftigen gesetzlich erlaubten Datenverarbeitung.

In der DSGVO zum Beispiel festgeschrieben: Patch-Management

Jede Woche werden neue Sicherheitslücken entdeckt und Patches veröffentlicht, um sie zu schließen. Doch Hacker haben insbesondere bei längst bekannten Schwachstellen oft großen Erfolg. Denn viele Unternehmen vernachlässigen das Patch-Management – ein schwerwiegender Fehler. Hier sollten Sie dringend automatisierte Gegenmaßnahmen treffen, um die personenbezogenen Daten Ihrer Kunden zu schützen und der EU-Datenschutz-Grundverordnung zu entsprechen.

Dieser Aspekt wird in Art. 5 f) EU-DSGVO Grundsätze für die Verarbeitung personenbezogener Daten sowie Art. 32 EU-DSGVO Sicherheit der Verarbeitung aufgegriffen. Denn in der EU-DSGVO wird der State of the Art als Maßstab für die Sicherheit gesehen. Damit besteht Datenschutz in diesem Bereich nicht mehr nur in einer einmaligen Kontrolle am Anfang der Implementierung einer Anwendung, sondern es wird vorausgesetzt, dass alle Systeme auf dem neuesten Stand sind.

Ein Definitions-Versuch: „Stand der Sicherheit“

Was bedeutet aber „Stand der Sicherheit“? Der Begriff ist mehr als weit gefasst. Zur Eingrenzung hat der Bundesverband IT-Sicherheit e.V. (TeleTrusT) einen Leitfaden veröffentlicht, der den Stand der Technik aus Sicht des TeleTrusT definiert. So erhalten Sie eine gute Orientierung, die diesen Begriff greifbarer macht. Prüfen Sie Ihre Datensicherheit anhand der einzelnen Aspekte. Erfüllen Sie diese Grundlagen der IT-Sicherheit nicht, sollten Sie dieses Thema dringend angehen.

Dipl. Ing. Markus Loosen von der Schönsee Loosen Datentechnik GmbH & Co. KG empfiehlt einige wichtige IT-Sicherheits-Basics:

- Patch-Management: Einer der wichtigsten Maßnahmen, die das Risiko einer gezielten Attacke um mehr als 80 Prozent reduzieren, sind Patch-Management-Maßnahmen. Jede Schwachstelle, unabhängig davon, ob Betriebssystem, Dienst, Framework, oder Anwendung, muss innerhalb von 24 bis 72 Stunden gepatcht sein, je nachdem wie hoch das Verwundbarkeitsrisiko ist.

- Asset-Management: Erstellen Sie Dokumentationen aller physikalischen Geräte und Systeme, installierter Software und Dienste auf diesen Geräten sowie sämtliche Kommunikationsverbindungen zu und von diesen Geräten, die notwendig sind.

- Schwachstellenmanagement: Ein zentrales Schwachstellenmanagement hilft durch tägliche Scans der IT-Infrastruktur, die Geräte und Systeme zu identifizieren, die über kritische Schwachstellen verfügen oder nicht den Sicherheitsrichtlinien entsprechen.

- Netzwerk-Separierung (wenn möglich): Das Separieren von Netzen hilft bei der Reduktion von Netzausfällen und erschwert das Ausbreiten von Malware oder Angreifern im Unternehmensnetzwerk.

- Verschlüsselung der Kommunikation auf der Transportschicht: Die Verwendung von Transport Layer Security (TLS) ermöglicht es, die Vertraulichkeit, Integrität und Authentizität bei der Übertragung von Daten über unsichere Netzwerke, wie zum Beispiel dem Internet, zu ermöglichen. In Kombination mit Forward Secrecy sind die Daten auch dann noch geschützt, wenn der private Key im Nachgang kompromittiert wurde.

Grundsätzlich gilt bei der Verarbeitung von personenbezogenen Daten:

Erstellen Sie Verfahrensverzeichnisse und führen Sie daraus hervorgehend eine Datenschutzfolgeabschätzung/Risikoanalyse durch. Anhand des Ergebnisses entwickeln Sie TOM´s (technische und organisatorische Maßnahmen) und dokumentieren alles.

Weitere wichtige Artikel der DSGVO

Art. 17 EU-DSGVO – Recht auf Löschung

Neu ist ab Mai 2018 auch das Recht auf Löschung bzw. das „Recht auf Vergessenwerden“. Unternehmen müssen personenbezogene Daten und angefertigte Kopien in allen Systemen löschen. Dies gilt zudem, wenn die Einwilligung zur Datenverarbeitung widerrufen wird. Insbesondere haben Personen das Recht, ihre Daten und Links löschen zu lassen, wenn ihre Daten rechtswidrig verarbeitet oder behandelt wurden.

Diese Regelung schafft eines der größten Probleme: Denn gemäß einer Studie von Compuware kämpfen Unternehmen mit der Kontrolle ihrer Daten. So sagen 76 Prozent der deutschen Unternehmen, die Komplexität moderner IT-Services führe dazu, dass sie nicht immer wissen, wo genau sich Kundendaten befinden. Nur etwas unter zwei Drittel glauben, in der Lage zu sein, alle Daten effizient zu löschen. Auch der Wechsel von ehemals monolithischen Anwendungen zu heute eher Microservice-Architekturen und verteilten Datenbanken ist daran schuld.

Art. 20 EU-DSGVO – Recht auf Datenübertragbarkeit

Durch das Recht auf Datenübertragbarkeit, soll der „Lock-In“ Effekt minimiert werden. Benutzer erhalten durch das Recht, ihre Daten „in einem strukturierten, gängigen und maschinenlesbaren Format zu erhalten, und haben das Recht, diese Daten einem anderen Verantwortlichen ohne Behinderung durch den Verantwortlichen, dem die personenbezogenen Daten bereitgestellt wurden, zu übermitteln“. Der Artikel bestimmt auch, dass der Benutzer die Daten selbst herunterladen kann. Dies bedeutet, dass Unternehmen entsprechende Schnittstellen in ihren personendatenverarbeitenden Systemen einbauen müssen.